基于习惯问题国内不少用户在下载软件时通常都会通过下载类网站而不是前往软件官方网站去下载安装包。而这种习惯也会让恶意软件随着下载的安装包悄悄潜入电脑,如百度旗下的网址导航站点 Hao123 的下载站。

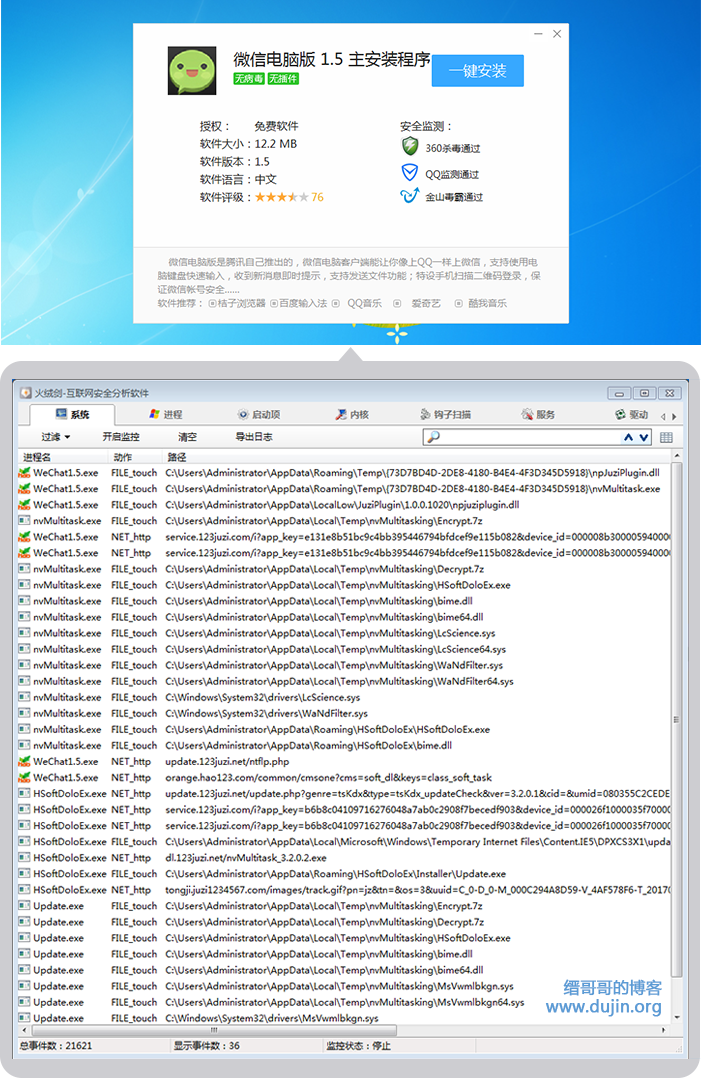

近期火绒安全实验室发现了 Hao123 网址导航的软件下载站点会在软件安装包中嵌入恶意代码然后进入系统。用户打开从 Hao123 下载的软件后恶意代码立即在后台静默运行并释放多个控制模块与远程服务器进行连接。而这些恶意代码潜入用户的设备后会按照远程服务器的指令进行分门别类的劫持,把用户当做肉鸡进行控制。

注:被火绒曝光后 Hao123 已经撤下了恶意代码和相关的下载器

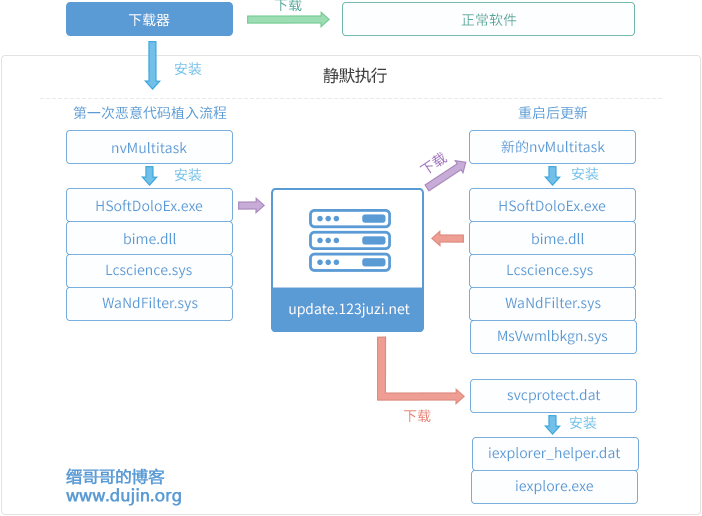

下载器向用户计算机植入恶意代码

当用户从百度旗下的恶意网站(请参考下方恶意网站列表,以下缙哥哥简称恶意网站)下载任何软件时,都会被植入恶意代码。该恶意代码进入电脑后,会通过加载驱动等各种手段防止被卸载,进而长期潜伏,并随时可以被“云端”远程操控,用来劫持导航站、电商网站、广告联盟等各种流量。

恶意网站列表

- http://www.skycn.net/

- http://soft.hao123.com/

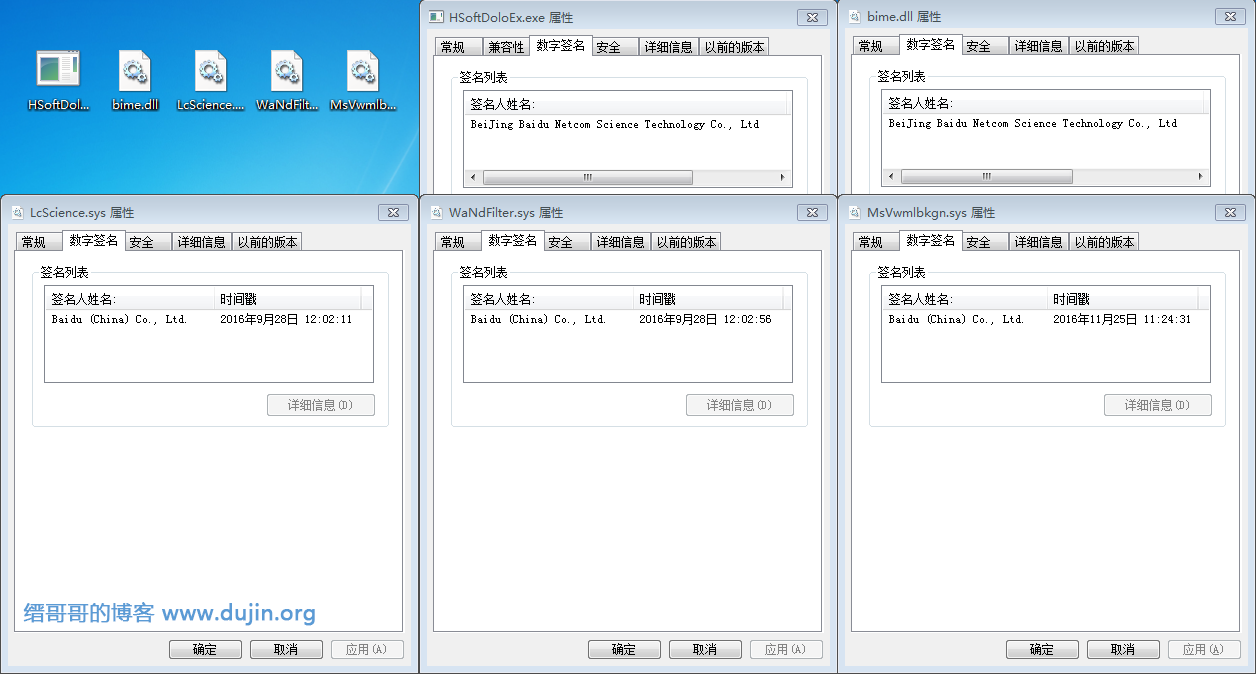

在分析被感染电脑时,提取到多个和流量劫持相关的可疑文件:HSoftDoloEx.exe 、bime.dll 、MsVwmlbkgn.sys、LcScience.sys、WaNdFilter.sys,这些可疑文件均包含百度签名。

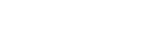

这些包含恶意代码的可疑文件,被定位到一个名叫nvMultitask.exe的释放器上,当用户在恶意网站下载站下载任何软件时,都会被捆绑下载该释放器,进而向用户电脑植入这些可疑文件。需要强调的是,下载器运行后会立即在后台静默释放和执行释放器nvMultitask.exe,植入恶意代码,即使用户不做任何操作直接关闭下载器,恶意代码也会被植入。

根据分析和溯源,最迟到2016年9月,这些恶意代码即被制作完成。而操纵流量劫持的“远程开关”于近期被开启,被感染的电脑会被按照区域和时段等条件,或者是随机地被“选择”出来,进行流量劫持——安全业界称之为“云控劫持”。

说到这里,又让缙哥哥想到了“百度全家桶”这个词语,有兴趣的朋友可以看看缙哥哥15年写的文章:

从http://soft.hao123.com下载任意正常软件,不需要进行任何操作,恶意代码就会植入用户计算机。

恶意软件潜入系统后的行为

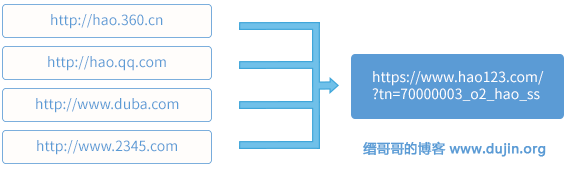

- 劫持各类型的导航站点:当用户访问诸如 360、QQ、搜狗、2345 等导航网站时被劫持至 Hao123;

- 劫持 IE 浏览器主页:将 IE 浏览器首页直接修改成 Hao123 并通过百度网盟计费名统计劫持流量;

- 劫持其他浏览器:若恶意软件检测到用户正在使用 360 系列浏览器则把默认浏览器修改为 IE 浏览器;

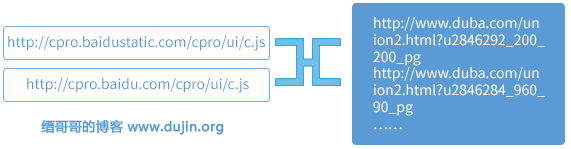

- 网盟广告劫持:将百度网盟的其他渠道计费名称换成渠道商猎豹(即金山毒霸),获益后再进行分成;

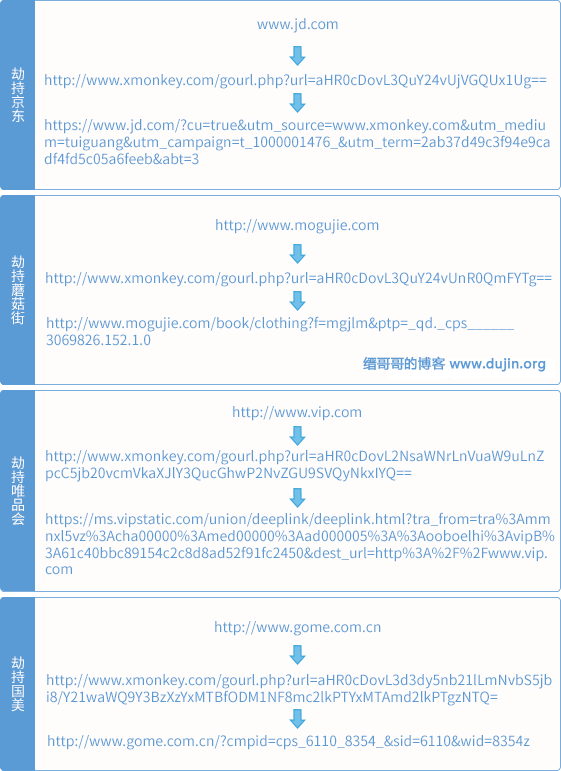

- 劫持电商网站流量:使用 IE 浏览器访问京东等网站时会跳转到电商导流网站再跳转回去并附带计费 ID。

恶意代码首次植入用户计算机流程

1.下载器执行释放的nvMultitask.exe。目前下载器包含的nvMultitask.exe是0.2.0.1版本,该版本仅会在用户计算机上植入部分恶意代码,如下:

a) 3.2.0.1版的HSoftDoloEx.exe b) 1.7.0.1版的bime.dll c) 0.4.0.130 版的LcScience.sys d) 0.5.30.70 版的WaNdFilter.sys e) 1.0.0.1020版的npjuziplugin.dll

2.植入恶意代码成功后nvMultitask.exe使用命令行参数“-inject=install”执行HSoftDoloEx.exe

3.启动的HSoftDoloEx.exe链接C&C服务器(http://update.123juzi.net/update.php)进行更新,更新的恶意组件将在下次计算机启动后被激活

每次计算机重启,恶意代码都会启动和检查更新:

经过几次更新之后,nvMultitask.exe的会升级到当前最新版本3.2.0.4,后续分析将会以这个版本展开。

最新版本的恶意组件在用户每次开机后都会执行以下流程

- LcScience.sys注册进程和映像加载回调将bime.dll分别注入services.exe、explorer.exe、iexplore.exe和其他第三方浏览器进程。

- 注入services.exe中的bime.dll负责启动HSoftDoloEx.exe

1)HSoftDoloEx.exe链接C&C服务器(http://update.123juzi.net/update.php)检测更新。

2)HSoftDoloEx.exe链接C&C服务器(http://update.qyllq.com/getupfs2.php),获取流量劫持指令。(后续章节进行详细分析) - 注入explorer.exe中的bime.dll负责在执行5分钟后链接C&C服务器(http://update.123juzi.net/ccl.php)下载并加载恶意代码svcprotect.dat到explorer.exe。

- svcprotect.dat(1.0.0.11)加载后释放两个全新的流量劫持模块:

1)5.0.0.1版的iexplorer_helper.dat

2)1.5.9.1098版的iexplore.exe

恶意代码植入用户计算机流程

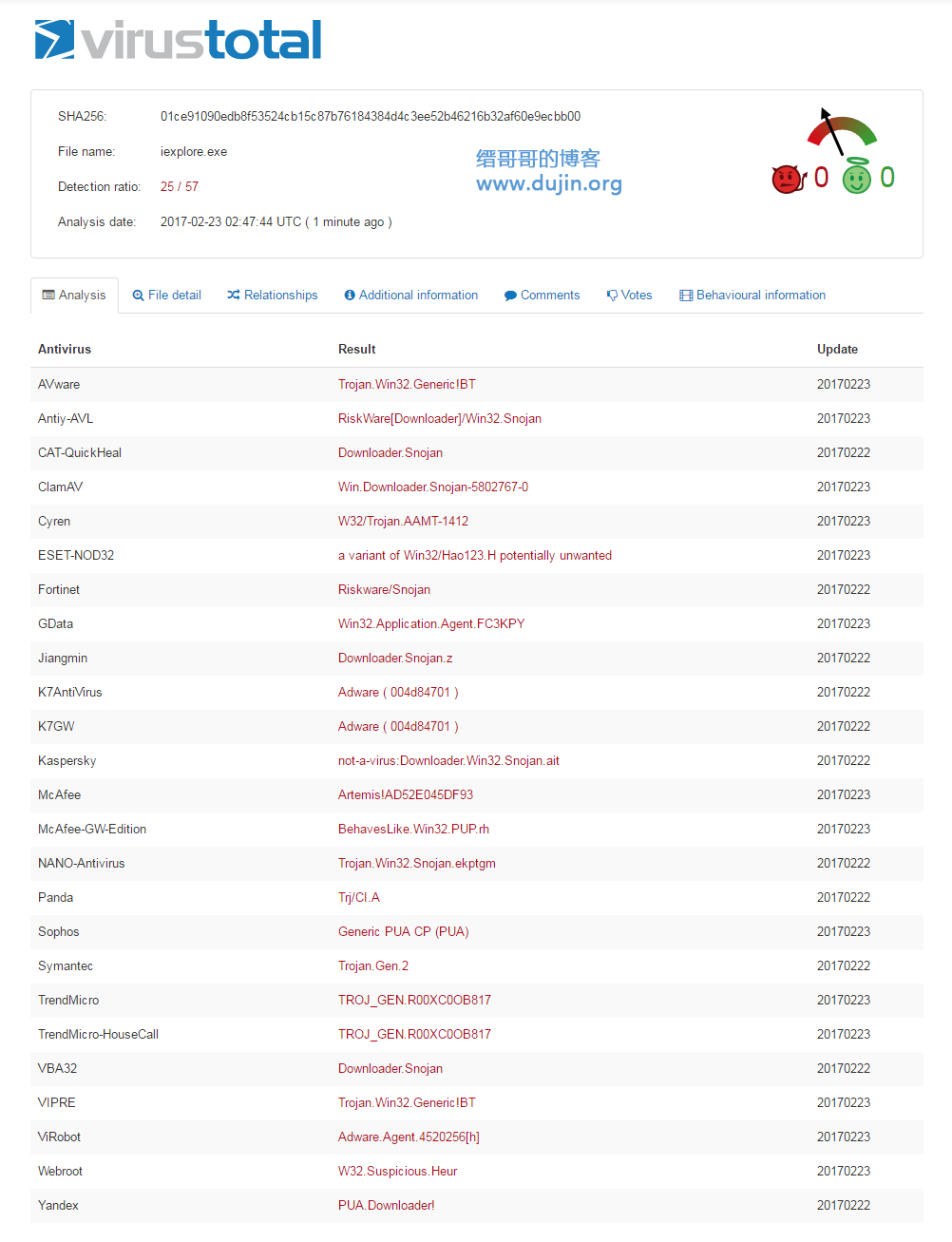

1.5.9.1098版的iexplore.exe是一个伪装系统名称的假IE浏览器,我们把这个文件上传到VirusTotal后发现,很多安全软件检测此文件是病毒,如图:

Virustotal检测的结果,点击图片可查看大图!

恶意代码均含有百度旗下公司的数字签名 (点击图片可查看大图)

远程服务器地址

|

C&C 服务器指令接口

|

描述

|

|

http://update.123juzi.net/update.php

|

恶意代码更新(nvMultitask.exe)

|

|

http://update.123juzi.net/ccl.php

|

恶意代码更新(svcprotect.dat)

|

|

http://update.123juzi.net/getupfs2.php

|

用户级劫持控制指令(svcprotect.dat)

|

|

http://update.qyllq.net/test_json.php

|

用户级劫持控制指令 1(iexplorer_helper.dat)

|

|

http://api.qyllq.com/url_loc.php

|

用户级劫持控制指令 2(iexplorer_helper.dat)

|

|

http://update.qyllq.com/tnpp.php

|

用户级劫持控制指令 3(iexplorer_helper.dat)

|

|

http://update.qyllq.net/ntdl.php

|

旧版内核级劫持控制指令

|

|

http://update.qyllq.com/getupfs2.php

|

新版内核级劫持控制指令

|

详细的技术细节请访问火绒杀毒 http://www.huorong.cn/info/148826116759.html

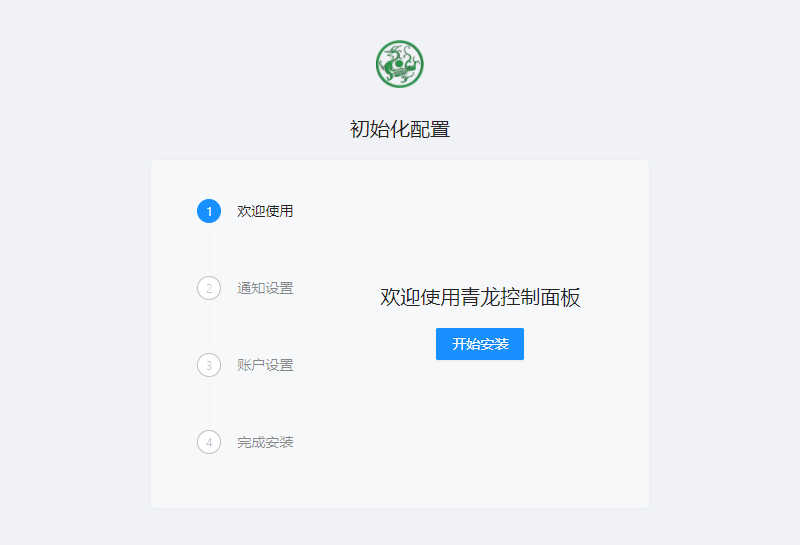

缙哥哥推荐下载方法

有名一点的软件,请前往软件官网下载。千万别在百度搜,然后直接下,特别是百度的软件。当然,你还可以加入我们的QQ群:154200231跟小伙伴们一起交流学习,也可以扫描下方二维码关注缙哥哥的微信,为你带来最近的资讯和技术文章!

缙哥哥

缙哥哥

![缙哥哥常用运行库下载汇总[2019.1更新]](https://img.dujin.org/images/windowsyunxingku.jpg)

现在国产杀软最好的是360杀毒的木马查杀,。

缙哥,我刚看到这篇文章,我想问一下,有没有什么软件可以检测出并清除这些代码或恶意程序,如果暂时没有的话,重装系统应该可以排除潜在的隐患吧?因为以前自己也不知道是否被感染过

建议使用火绒

简直是升级版的过后的百度全家桶,还是云版的…百度全家桶搭上了云的翅膀!

你这回答我给82分,剩下的以666形式给你!